Theo luật, việc sử dụng mã độc để theo dõi, giám sát người dùng là trái pháp luật nhưng có vẻ như nhiều lực lượng tư pháp trên khắp thế giới lại đang nối gót FBI và Cơ quan An ninh Quốc gia Mỹ (NSA).

|

|

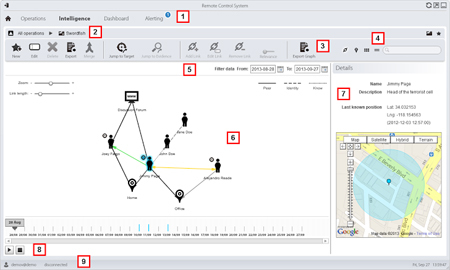

Phần mềm theo dõi của Hacking Team có rất nhiều tính năng |

Các chuyên gia của Citizen Lab thuộc Đại học Toronto (Canada) cùng với hãng bảo mật Kaspersky Lab vừa phát hiện một mạng lưới phần mềm gián điệp có quy mô cực rộng, được thiết kế đặc biệt để cho phép các cơ quan hành pháp tiếp cận điện thoại của những người bị tình nghi nhằm mục đích "giám sát".

Hiện diện trên mọi nền tảng

Với tên gọi Hệ thống Điều khiển Từ xa (RCS), hay còn được biết đến với bí danh Da Vinci và Galileo, mã độc này được một công ty Ý có tên Hacking Team phát triển nên. Nó có thể chạy được trên cả máy tính để bàn, laptop lẫn các thiết bị di động, trong đó phiên bản mới nhất có hiệu quả với cả Android, iOS, Windows Phone, Symbian lẫn BlackBerry OS. Tuy vậy, theo Citizen Lab thì có vẻ như RCS khai thác các thiết bị Android hiệu quả nhất. Các thiết bị iOS bị bẻ khóa (jailbreak) sẽ dễ dàng dính đòn RCS, nhưng kể cả trong trường hợp đó là iPhone "nguyên đai nguyên kiện" thì mã độc này vẫn sử dụng công cụ bẻ khóa Evasi0n để cài đặt một cách đơn giản.

Theo báo cáo được Kaspersky được công bố tại một sự kiện bảo mật mới đây ở London (Anh), mạng lưới của hạ tầng điều khiển hỗ trợ Hacking Team thuộc loại cực nhanh, với 326 máy chủ ra- lệnh-và-điều-khiển (C&C) phân bố tại hơn 40 quốc gia khác nhau.

Có trụ sở tại Milan, Hacking Team chỉ bao gồm khoảng 50 nhân viên. Ít ai ngờ được công ty nhỏ bé này lại đang ăn nên làm ra nhờ ngành nghề "kinh doanh" là bán phần mềm đột nhập và giám sát cho Chính phủ cùng lực lượng hành pháp của "vài chục quốc gia" thuộc cả 6 châu lục.

Các chuyên gia của Kaspersky Lab đã sử dụng một phương pháp in dấu tay để quét toàn bộ các địa chỉ IPv4 nhằm nhận dạng những địa chỉ IP mà máy chủ C&C RCS trên khắp thế giới sử dụng. Họ phát hiện ra Mỹ chính là ổ RCS lớn nhất với 64 máy chủ C&C. Kế đến trong danh sách là Kazakhstan với 49 máy chủ, Ecuador với 35 máy, Anh với 32 máy.

|

|

Bản đồ phân bố máy chủ C&C của HackingTeam (màu đỏ) |

Tất nhiên, sự hiện diện của máy chủ C&C tại một quốc gia không có nghĩa là quốc gia đó sử dụng máy chủ này để theo dõi người dân", nhà nghiên cứu Sergey Golovanov của Kaspersky nhấn mạnh. Tuy nhiên, "thường thì khách hàng của RCS sẽ triển khai máy chủ C&C ở gần khu vực mà họ điều khiển để giảm thiểu nguy cơ pháp lý xuyên biên giới hoặc rủi ro máy chủ bị cảnh sát nước khác thu giữ".

Khả năng cực rộng

Về cơ chế hoạt động, RCS có thể cài trực tiếp vào thiết bị của nạn nhân thông qua ổ USB hoặc thẻ nhớ SD, nhưng cũng có thể được cài đặt từ xa thông qua các công cụ spear phishing, các bộ công cụ khai thác lỗ hổng hoặc các cơ chế xâm nhập tương tự.

Một khi đã được cài đặt lên thiết bị iOS và Android, phần mềm này sẽ cho phép Chính phủ và lực lượng cảnh sát điều khiển mạng di động mà thiết bị kết nối, đánh cắp dữ liệu, ghi âm lại các thư thoại, can thiệp vào tin nhắn SMS, MMS, lấy được lịch sử cuộc gọi, định vị người dùng, sử dụng mic của điện thoại theo thời gian thực, tiếp cận tin nhắn (cả dạng text lẫn thoại) được gửi đi thông qua những ứng dụng OTT như Skype, WhatsApp, Viber...

"Việc bí mật kích hoạt microphone và chụp ảnh bằng chính camera của thiết bị sẽ giúp họ theo dõi liên tục mục tiêu. Đây rõ ràng là công cụ theo dõi mạnh hơn rất nhiều so với phương pháp rình mò cổ điển", Golovanov so sánh.

Chưa hết, phần mềm dành cho Android còn được bảo vệ bởi một hàng rào tối ưu hóa có tên DexGuard, giúp cho RCS cực kỳ khó bị phát hiện cũng như phân tích ra. Với mỗi mục tiêu khác nhau, Hacking Time sẽ tùy biến module di động của RCS cho phù hợp nhất, chẳng hạn như nghe lén các chính trị gia sẽ khác với nghe lén nhà báo....

Nguy cơ rất phổ biến

Còn theo hãng bảo mật BitDefender, việc theo dõi ai đó qua điện thoại di động ngày này thực sự quá dễ dàng và nhanh chóng. Nguy hiểm hơn, việc cài spyware không đòi hỏi người cài phải biết nhiều về công nghệ mới làm được. Chỉ cần ‘mượn’ được điện thoại của ai đó trong vài phút, thủ phạm hoàn toàn có thể cài đặt xong phần mềm này.

Câu hỏi lớn nhất mà người dùng quan tâm hiện nay là nếu đã cài phần mềm diệt virus thì họ có còn phải lo bị nghe lén nữa hay không. Theo các chuyên gia của BitDefender, nếu phần mềm AV không đủ mạnh thì nguy cơ là vẫn tồn tại. Nếu người dùng tin rằng mình đang bị theo dõi, trước hết họ hãy ngắt các kết nối của điện thoại, tiếp theo tìm ngay mục ‘Trình quản lý thiết bị’ (nếu dùng Android) hoặc mục có chức năng tương đương với hệ điều hành khác. Khi đó, người dùng sẽ thấy ngay các ứng dụng yêu cầu quyền quản trị thiết bị. Xóa bỏ quyền này ngay lập tức với ứng dụng nghi ngờ, sau đó tìm và gỡ bỏ ứng dụng đó.

Tốt nhất, người dùng nên lựa chọn phần mềm AV từ những hãng bảo mật có tên tuổi, sản phẩm đã qua các bài kiểm tra cấp quốc tế để đảm bảo rằng đó là phần mềm đủ mạnh.

Trọng Cầm

Vụ nghe lén hơn 14.000 điện thoại: Dịch vụ hớ hênh không hề bảo mật

Người bị nghe lén là nạn nhân đã đành, nhưng kẻ đi nghe lén cũng có thể trở thành nạn nhân.

"Dính đòn" nghe lén nhanh đến không ngờ

Các chuyên gia bảo mật khuyến cáo người dùng nên hạn chế tối đa việc đưa điện thoại cho người khác mượn sử dụng, bởi thời gian để cài đặt phần mềm nghe lén nhanh đến nỗi họ không thể ngờ được là thiết bị của mình đã "dính đòn".

CA Hà Nội nói về vụ 14.000 điện thoại bị nghe lén

Theo Đại tá Lê Hồng Sơn, Trưởng phòng PC 50, Công an Thành phố Hà Nội việc cài phần mềm giám sát chỉ thay đổi một phần dung lượng rất nhỏ, lại chạy ẩn nên với người sử dụng bình thường rất khó phát hiện.

Những góc khuất của vụ nghe lén 14.000 điện thoại

Dù có mua phần mềm hay không, thì ngay từ khi cài bản dùng thử, điện thoại bị cài phần mềm ptracker đã chính thức bị chiếm quyền điều khiển, toàn bộ dữ liệu sẽ bị lấy cắp và gửi lên máy chủ của Việt Hồng.

Cách gỡ phần mềm nghe lén trên smartphone

Vụ việc 14000 điện thoại bị phát hiện cài phần mềm nghe lén của Công ty TNHH Việt Hồng khiến nhiều người tá hoả. Nếu bạn phát hiện điện thoại bị cài phần mềm nghe lén, cách gỡ chúng như thế nào?