Kể từ khi được phát hiện lần đầu vào năm 2016, mã độc Dharma (hay còn gọi là Đạt Ma) đã không ngừng phát triển và liên tục “đòi tiền chuộc” từ người dùng Internet trên toàn thế giới.

Gần đây, các chuyên gia từ Trend Micro đã phát hiện hình thái tấn công mới từ loại mã độc này: ngụy trang như một phần mềm an toàn để người dùng tải về máy, sau đó mới phát tán mã độc tống tiền.

Hậu quả lớn nhất được ghi nhận là vào tháng 11 năm 2018 khi mã độc này làm tê liệt toàn bộ hệ thống của một bệnh viện bang Texas, Mỹ. Dharma đã mã hóa gần như toàn bộ hồ sơ lưu trữ, may mắn là bệnh viện này sau đó đã có thể phục hồi dữ liệu mà không phải trả tiền chuộc.

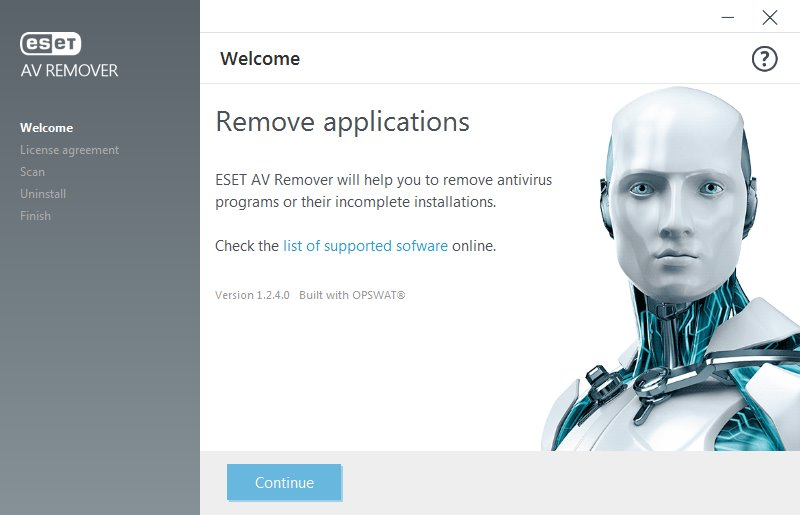

Hình thái mới được phát hiện gần đây của Dharma sử dụng giao diện cài đặt của phần mềm diệt virus ESET, đây được xem như là 1 cách “tung hỏa mù” của mã độc này khiến nạn nhân mất cảnh giác.

Mã độc này được các hacker phân tán trên mạng Internet thông qua hình thức spam email có đính kèm Dharma lưu trữ dưới dạng nhị phân, mỗi email kèm theo mật khẩu riêng, trong đó sẽ có 1 định dạng file là Defender.exe.

|

Minh họa cách mã độc Dharma phát tán. |

Hacker cung cấp mật khẩu để mở tệp độc hại đính kèm trong email spam khiến nạn nhân tò mò mở file, từ đó lây nhiễm mã độc Dharma trên máy của họ.

|

Một email spam phát tán Dharma. |

Mỗi khi file Defender.exe được nạn nhân bấm vào, nó sẽ hiển thị bằng giao diện cài đặt cũ của phần mềm diệt virus ESET dưới tên là Defender_nt32_othy.exe, và song song là một file taskhost.exe được thêm vào thư mục tự động khởi chạy. Đây chính là lúc Dharma cài đặt và bắt đầu tiến trình mã hóa dữ liệu của nạn nhân cho mục đích tống tiền.

|

Thư mục được giải nén và xuất hiện taskhost.exe (mã độc Dharma). |

Phần mềm diệt virus ESET do mã độc Dharma ngụy trang sẽ tiến cài hành cài đặt tự động khi được kích hoạt trong thư mục đã giải nén, trong lúc sự chú ý tập trung vào việc cài đặt thì mã độc Dharma sẽ mã hóa các nội dung một cách âm thầm mà nạn nhân không hề hay biết.

|

Giao diện cài đặt phần mềm ESET. |

Các bài test cho thấy mã độc Dharma đang mã hóa các file trong máy tính bằng cách thêm đuôi mở rộng ETH, đồng thời kèm theo email để liên lạc với kẻ đã tấn công và mã hóa máy tính của nạn nhân Engima1crypt@aol.com.

|

Các file bị mã độc Dharma mã hóa. |

Sau khi tiến trình mã hóa dữ liệu hoàn thành, nạn nhân sẽ liên tục nhận được thông báo từ Hacker như sau:

|

Màn hình hiển thị thông báo từ máy tính nạn nhân. |

Theo như báo cáo từ các chuyên gia bảo mật Trend Micro về mã độc Dharma, các mã độc này vẫn sẽ mã hóa file dữ liệu thậm chí không cần phải bắt đầu tiến trình cài đặt. Mã độc gây hại này chạy trên một phiên bản khác với cài đặt phần mềm, vì vậy chúng gần như chẳng liên quan gì nhau.

Quá trình cài đặt thực chất là một đòn “dương Đông kích Tây” để đánh lừa nạn nhân rằng không có hoạt động gây hại nào đang xảy ra cả mà bạn chỉ đang cài phần mềm bảo vệ máy tính thôi.

Trong quá khứ, tội phạm mạng đã sử dụng các công cụ xác thực, và chiến thuật mới của Dharma về việc sử dụng trình cài đặt từ một phiên bản diệt virus cũ có thể là một xu hướng tấn công mới mà những hacker đang muốn hướng đến trong tương lai.

Làm thế nào để phòng chống mã độc?

Để chuẩn bị tốt nhất và phòng ngừa cho trường hợp bị mã độc Dharma tấn công, các chuyên gia bảo mật từ Trend Micro khuyên người dùng và các tổ chức nên có những phòng vệ như sau:

Bảo vệ an toàn cổng email, không bấm vào những rmail không rõ nguồn gốc hoặc có vẻ đáng nghi ngờ; Thường xuyên sao lưu các dữ liệu trên máy tính; Luôn cập nhật thường xuyên phần mềm diệt virus phiên bản mới nhất, bao gồm cả bản vá.

Thực thi nguyên tắc đặc quyền tối thiểu: Người dùng, máy tính hay ứng dụng chỉ được cấp các quyền hạn đủ để thực hiện yêu cầu, công việc của họ. Ngoài ra, kiểm soát chặt chẽ việc cấp thêm quyền hạn mới và thu hồi các quyền hạn không dùng tới.

Bảo mật theo chiều sâu: bảo mật theo nhiều lớp luôn sẽ giúp nhiều cho việc kiểm soát ứng dụng và giám sát hành vi giúp ngăn chặn các sửa đổi không mong muốn hay khi mở những file bất thường; Phổ biến kiến thức an ninh sử dụng internet thường xuyên cho văn phòng làm việc.