Thông tin cảnh báo về mã độc mã hóa dữ liệu tống tiền vừa được chuyên gia Vũ Ngọc Sơn, Trưởng ban Nghiên cứu công nghệ, Hiệp hội An ninh mạng quốc gia chia sẻ.

Cụ thể, theo ông Vũ Ngọc Sơn, chỉ trong vòng 2 tuần trở lại đây, hàng loạt các vụ việc tấn công mã độc mã hóa dữ liệu tống tiền kép (Double Extortion Ransomware) đã xảy ra liên tiếp và đây cũng nhiều khả năng là xu hướng chính của tấn công mạng trong năm 2024. Các nạn nhân mới nhất của hình thức tấn công này là Schneider Electric, Cơ quan giao thông công cộng Thành phố Kansas (Mỹ), Thư viện Anh, ESO Solutions (Mỹ).

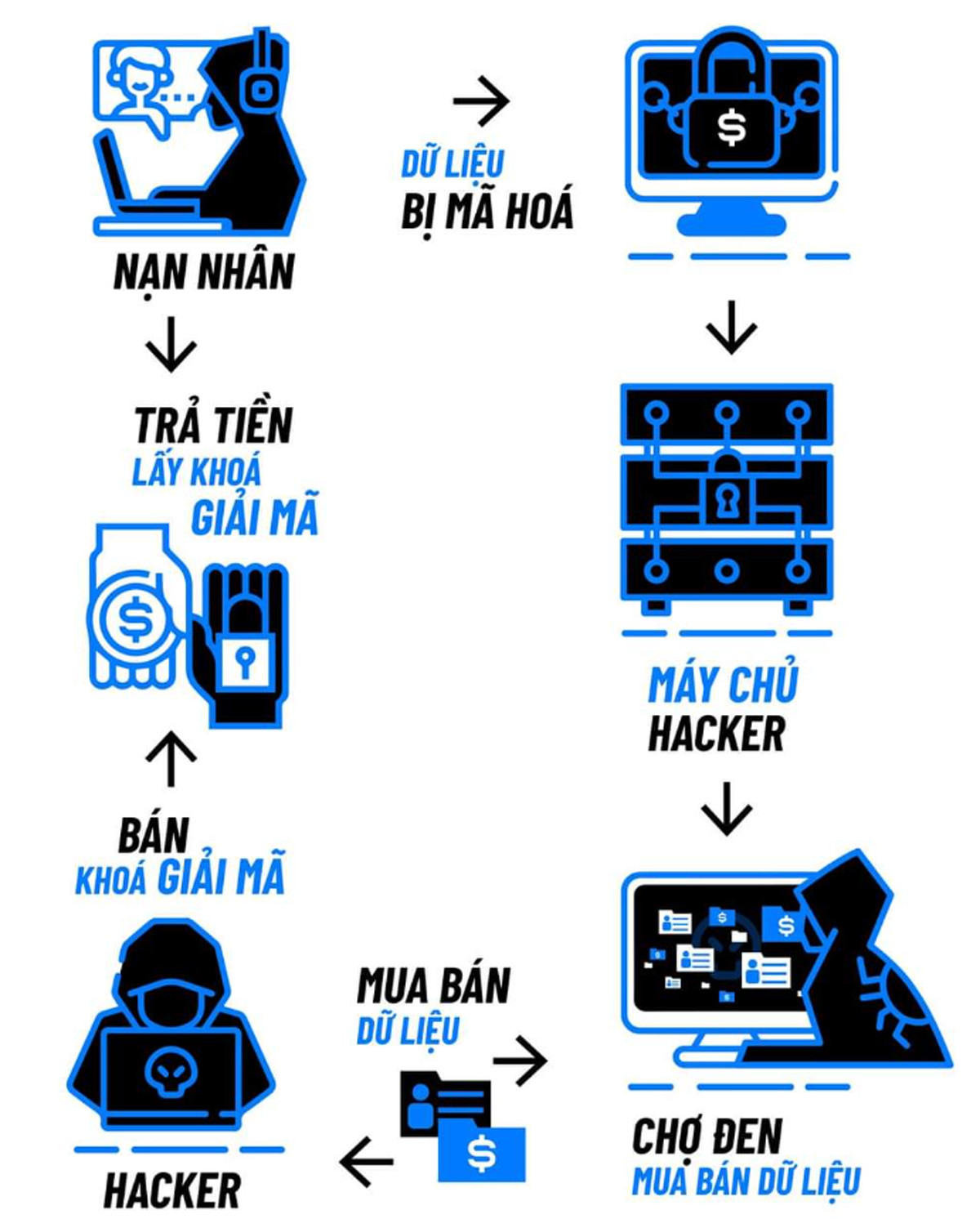

Giải thích thêm về hình thức tấn công mạng này, chuyên gia của Hiệp hội An ninh mạng quốc gia phân tích, mã độc mã hóa dữ liệu tống tiền kép là một hình thức tấn công mang tính “khủng bố” với các nạn nhân.

Theo đó, đầu tiên các hệ thống máy tính của nạn nhân sẽ bị trì trệ khi toàn bộ dữ liệu sẽ không thể truy cập do đã bị mã hóa. Nạn nhân buộc phải trả một khoản tiền để “chuộc” lại khóa giải mã dữ liệu. Tiếp đến, hacker có thể bán tiếp các dữ liệu này lên chợ đen, gây ra nguy cơ lộ lọt dữ liệu. Trong dữ liệu bị bán, có thể có những dữ liệu nhạy cảm, ảnh hưởng tới hoạt động kinh doanh, sản xuất của nạn nhân.

Tại Việt Nam, mặc dù chưa chính thức ghi nhận một vụ việc tương tự nào với mã độc tống tiền kép trong thời gian qua. Tuy nhiên, các quản trị hệ thống cần hết sức cảnh giác vì thời gian cận Tết và đợt nghỉ Tết nguyên đán luôn là thời điểm ưa thích của các hacker. Đây là thời điểm các hệ thống sẽ được “nghỉ” trong một thời gian dài, các quản trị cũng sẽ không túc trực liên tục như ngày thường, nếu bị tấn công sẽ khó phát hiện, thời gian xử lý sự cố cũng lâu hơn do không thể huy động lực lượng nhanh như ngày thường.

Theo báo cáo của NCS, trong năm 2023 cũng ghi nhận nhiều vụ việc tấn công mã hoá dữ liệu ransomware gây hậu quả nghiêm trọng. Đã có tới 83.000 máy tính, máy chủ ghi nhận bị tấn công bởi mã độc mã hoá dữ liệu, tăng 8,4% so với năm 2022.

Đặc biệt, trong quý 4 năm 2023, số cuộc tấn công mã độc mã hóa dữ liệu tăng mạnh, vượt 23% so với trung bình 3 quý đầu năm. Một số cơ sở trọng yếu cũng ghi nhận bị tấn công mã hóa dữ liệu vào thời gian này. Số lượng biến thể mã độc mã hoá dữ liệu xuất hiện trong năm 2023 là 37.500 mã, tăng 5,7% so với năm 2022.

Trong báo cáo tình hình nguy cơ mất an toàn thông tin tại Việt Nam năm 2023 mới công bố, hệ thống kỹ thuật của Viettel Cyber Security ghi nhận ít nhất 9 vụ tấn công ransomware nhắm đến các công ty, tổ chức lớn tại Việt Nam. Các cuộc tấn công này đã mã hóa hàng trăm GB dữ liệu và tống tiền ít nhất 3 triệu USD, gây gián đoạn, thiệt hại nặng nề cho công ty, tổ chức bị nhắm đến.

Xu hướng ‘Ransomware như một dịch vụ’ đang ngày càng gia tăng và tập trung vào các tổ chức doanh nghiệp. Các lĩnh vực bị ảnh hưởng nhiều nhất bởi Ransomware trong năm 2023 là các tổ chức và doanh nghiệp lớn, đặc biệt là trong lĩnh vực ngân hàng, tài chính, bảo hiểm, năng lượng...

Các chuyên gia Viettel Cyber Security cũng nhận định, gia tăng tấn công ransomware vào doanh nghiệp và tổ chức là 1 trong 4 xu hướng công nghệ và an toàn thông tin năm 2024 tại Việt Nam. Các doanh nghiệp trên thế giới và tại Việt Nam đều có thể trở thành nạn nhân của ransomware. Top các điểm yếu dẫn đến tấn công ransomware vào các tổ chức thường tập trung vào con người, lỗ hổng phần mềm và các tài sản số trên mạng Internet như website, ứng dụng.

Các hành động của doanh nghiệp nhằm bảo vệ tổ chức trước tấn công ransomware gồm có: Tập trung đào tạo nhân viên, gia tăng nhận thức trước các tấn công dưới dạng email với đường link giả mạo, đồng thời gia tăng nhận dạng hình thức lừa đảo và xử lý bước đầu các tập tin đáng ngờ; Sử dụng các giải pháp phục hồi, sao lưu dữ liệu, đảm bảo nguồn dữ liệu toàn vẹn khi bị tấn công mã hóa.

Cùng với đó, các doanh nghiệp cũng cần tăng cường sử dụng các giải pháp cập nhật tình hình an toàn thông tin như Threat Intelligence, kịp thời nắm bắt tình hình tấn công và chủ động ứng phó; Tập trung vào quản lý tài sản số và các lỗ hổng, đảm bảo các phần mềm quan trọng và bản vá lỗ hổng luôn được cập nhật đều đặn, giảm thiểu tấn công bề mặt; Triển khai các giải pháp bảo vệ dữ liệu và quyền truy cập thông qua nhiều lớp xác thực.

Đồng thời, cần lập kế hoạch bảo vệ an toàn thông tin toàn hệ thống, giám sát an toàn thông tin liên tục và chuẩn bị ứng phó sự cố, bao gồm các giải pháp bảo vệ trên các lớp, các quy trình xử lý và phản ứng của nhân sự, hướng giải quyết khi hệ thống trở thành mục tiêu tấn công.